- Log in to:

- Community

- DigitalOcean

- Sign up for:

- Community

- DigitalOcean

By Mark Drake and Justin Ellingwood

Введение

Хотите организовать безопасный и защищенный доступ к интернету на смартфоне или ноутбуке при подключении к ненадежной сети, например к сети WiFi в гостинице или кафе? Виртуальная частная сеть (VPN) позволит вам конфиденциально и безопасно работать в незащищенных сетях, как если бы вы находились в частной сети. Трафик поступает с сервера VPN и продолжает движение в пункт назначения.

В сочетании с соединениями HTTPS данная схема позволяет защитить учетные данные и транзакции в беспроводной сети. Вы можете обойти географические ограничения и цензуру и скрыть свое местоположение и любой нешифруемый трафик HTTP от незащищенной сети.

OpenVPN — полнофункциональное решение SSL VPN с открытым исходным кодом, поддерживающее широкий ассортимент конфигураций. В этом обучающем модуле вы настроите сервер OpenVPN на сервере Debian 9, а затем настроите доступ к нему из Windows, macOS, iOS и/или Android. Приведенные в этом обучающем модуле шаги по установке и настройке максимально упрощены для каждого из вариантов.

Примечание. Если вы планируете настроить сервер OpenVPN на DigitalOcean Droplet, то мы, как и многие поставщики хостинга, будем взимать плату за превышение лимита пропускной способности. По этой причине необходимо следить за объемом трафика, который обрабатывает ваш сервер.

Дополнительную информацию можно найти на этой странице.

Предварительные требования

Чтобы пройти этот обучающий модуль вам потребуется доступ к серверу Debian 9, где будет размещаться служба OpenVPN. Перед началом прохождения обучающего модуля вам нужно будет настроить пользователя без привилегий root с привилегиями sudo. Вы можете воспользоваться нашим руководством Начальная настройка сервера Debian 9, чтобы создать пользователя с соответствующими разрешениями. Настоящий обучающий модуль предусматривает использование брандмауэра, описание настройки которого приведено в доступном по ссылке обучающем модуле.

Также вам потребуется отдельный компьютер для выполнения функций центра сертификации (CA). Хоте в качестве центра сертификации технически возможно использовать сервер OpenVPN на локальном компьютере, это делать не рекомендуется, поскольку при этом в вашей сети VPN могут возникнуть некоторые уязвимости системы безопасности. Согласно официальной документации OpenVPN, вы должны разместить CA на отдельном компьютер, который будет отвечать за импорт и подписание запросов сертификатов. По этой причине в данном обучающем модуле предполагается, что ваш CA располагается на отдельном сервере Debian 9, где также имеются пользователь без привилегий root с привилегиями sudo и базовый брандмауэр.

Обратите внимание, что если вы отключите аутентификацию с помощью пароля при настройке этих серверов, вы можете столкнуться с трудностями при передаче файлов между ними, как предусматривается последующими разделами этого обучающего модуля. Чтобы устранить эту проблему, вам нужно будет заново включить аутентификацию с помощью пароля на каждом сервере. Также вы можете сгенерировать пару ключей SSH для каждого сервера и добавить публичный ключ SSH сервера OpenVPN в файл authorized_keys на компьютере CA, и наоборот. Дополнительные инструкции по этим решениям можно найти в обучающем модуле Настройка ключей SSH в Debian 9.

Убедившись в выполнении предварительных требований, вы можете перейти к шагу 1 настоящего обучающего модуля.

Шаг 1 — Установка OpenVPN и EasyRSA

Для начала выполните обновление индекса пакетов вашего сервера VPN и установите OpenVPN. OpenVPN имеется в хранилищах Debian по умолчанию, и поэтому вы можете использовать для установки apt:

- sudo apt update

- sudo apt install openvpn

OpenVPN — это VPN с TLS/SSL. Это означает, что она использует сертификаты для шифрования трафика между сервером и клиентами. Для выпуска доверенных сертификатов необходимо создать собственный простой центр сертификации (CA). Для этого нужно загрузить последнюю версию EasyRSA, которую мы используем для создания инфраструктуры открытых ключей CA (PKI) из официального репозитория проекта на GitHub.

Как указывалось в предварительных требованиях, мы создадим CA на отдельном сервере. Мы выбрали такой подход, потому что если злоумышленник сможет взломать ваш сервер, он получит доступ к закрытому ключу CA и сможет использовать его для подписания новых сертификатов, предоставляя им доступ к вашей VPN. Соответственно с этим, для управления CA с отдельного компьютера нужно не допустить доступ несанкционированных пользователей к вашей VPN. В качестве дополнительной меры предосторожности рекомендуется выключать сервер CA, когда он не используется для подписания ключей.

Чтобы начать построение CA и инфраструктуры PKI, используйте wget для загрузки последней версии EasyRSA на систему CA и на сервер OpenVPN. Чтобы получить последнюю версию, откройте страницу Релизы на официальном сервере EasyRSA на проекте GitHub, скопируйте ссылку для загрузки файла с расширением .tgz и вставьте ее в следующую команду:

- wget -P ~/ https://github.com/OpenVPN/easy-rsa/releases/download/v3.0.4/EasyRSA-3.0.4.tgz

Затем извлеките tarball:

- cd ~

- tar xvf EasyRSA-3.0.4.tgz

Вы успешно установили все требуемое программное обеспечение на свой сервер и на систему CA. Далее необходимо настроить переменные для EasyRSA и каталог CA, откуда будут генерироваться ключи и сертификаты, необходимые вашему серверу и клиентам для доступа к VPN.

Шаг 2 — Настройка переменных EasyRSA и построение CA

В комплект установки EasyRSA входит файл конфигурации, в котором можно изменять или задавать определенные переменные CA.

Откройте на компьютере CA каталог EasyRSA:

- cd ~/EasyRSA-3.0.4/

В этом каталоге есть файл с именем vars.example. Создайте копию этого файла и присвойте ей имя vars без расширения:

- cp vars.example vars

Откройте новый файл в предпочитаемом текстовом редакторе:

- nano vars

Найдите настройки параметров по умолчанию для новых сертификатов. Он будет выглядеть примерно так:

. . .

#set_var EASYRSA_REQ_COUNTRY "US"

#set_var EASYRSA_REQ_PROVINCE "California"

#set_var EASYRSA_REQ_CITY "San Francisco"

#set_var EASYRSA_REQ_ORG "Copyleft Certificate Co"

#set_var EASYRSA_REQ_EMAIL "me@example.net"

#set_var EASYRSA_REQ_OU "My Organizational Unit"

. . .

Уберите значки комментария из этих строк и замените выделенные значения предпочитаемыми, но не оставляйте их пустыми:

. . .

set_var EASYRSA_REQ_COUNTRY "US"

set_var EASYRSA_REQ_PROVINCE "NewYork"

set_var EASYRSA_REQ_CITY "New York City"

set_var EASYRSA_REQ_ORG "DigitalOcean"

set_var EASYRSA_REQ_EMAIL "admin@example.com"

set_var EASYRSA_REQ_OU "Community"

. . .

После завершения редактирования сохраните и закройте файл.

В каталоге EasyRSA имеется скрипт easyrsa, который вызывается для выполнения разнообразных задач, связанных с построением и управлением CA. Запустите этот скрипт с опцией init-pki, чтобы запустить инфраструктуру открытых ключей на сервере CA:

- ./easyrsa init-pki

Output. . .

init-pki complete; you may now create a CA or requests.

Your newly created PKI dir is: /home/sammy/EasyRSA-3.0.4/pki

Затем снова запустите скрипт easyrsa с опцией build-ca. В результате будет создан центр сертификации и два важных файла, ca.crt и ca.key, представляющие открытую и закрытую части сертификата SSL.

ca.crt— файл открытой части сертификата CA, который используется сервером и клиентом OpenVPN, чтобы информировать друг друга о том, что они входят в единую сеть доверия и что между ними отсутствует потенциальный злоумышленник в качестве посредника. В связи с этим, копия файлаca.crtпотребуется для вашего сервера и для всех ваших клиентов.ca.key— закрытый ключ CA, используемый для подписания ключей и сертификатов серверов и клиентов. Если злоумышленник получит доступ к CA и файлуca.key, он сможет подписывать запросы сертификатов и получать доступ к вашей VPN, что нарушит ее безопасность. Поэтому файлca.keyдолжен храниться только на компьютере CA, и для дополнительной безопасности компьютер CA следует выключать, когда он не используется для подписывания запросов сертификатов.

Если вы не хотите вводить пароль при каждом взаимодействии с CA, вы можете запустить команду build-ca с опцией nopass:

- ./easyrsa build-ca nopass

После выполнения команды вам будет предложено подтвердить обычное имя CA:

Output. . .

Common Name (eg: your user, host, or server name) [Easy-RSA CA]:

Обычное имя — это имя, которое будет использоваться для этой системы в контексте центра сертификации. Вы можете выбрать любое имя CA, но в данном случае проще всего нажать ENTER, чтобы принять имя по умолчанию.

Теперь ваш центр сертификации установлен и готов подписывать запросы сертификатов.

Шаг 3 — Создание сертификата сервера, ключа и файлов шифрования

Теперь ваш центр сертификации готов к работе, и вы можете сгенерировать закрытый ключ и запрос сертификата с сервера, а затем передать запрос в CA для подписания и создания требуемого сертификата. Также вы можете создать дополнительные файлы для использования в процессе шифрования.

Для начала откройте каталог EasyRSA на сервере OpenVPN:

- cd EasyRSA-3.0.4/

Запустите на сервере скрипт easyrsa с опцией init-pki. Хотя вы уже запускали эту команду в системе с CA, ее необходимо запустить здесь, потому что ваш сервер и центр сертификации используют разные каталоги PKI:

- ./easyrsa init-pki

Вызовите скрипт easyrsa еще раз и используйте опцию gen-req с обычным именем этого компьютера. Вы можете использовать любое имя, но лучше всего выбрать запоминающийся вариант. В этом обучающем модуле для сервера OpenVPN мы будем использовать обычное имя «сервер». Обязательно добавьте опцию nopass. Без этого файл запроса будет защищен паролем, что впоследствии может привести к проблемам с разрешениями:

Примечание. Если вы выберете любое другое имя, кроме «server», вы должны будете следовать некоторым из приведенных ниже инструкций с изменениями. Например, при копировании сгенерированных файлов в каталог /etc/openvpn вам нужно будет указать правильные имена. Позднее вам нужно будет изменить файл etc/openvpn/server.conf, чтобы он указывал на соответствующие файлы .crt и .key.

- ./easyrsa gen-req server nopass

В результате будет создан закрытый ключ для сервера и файл запроса сертификата с именем server.req. Скопируйте ключ сервера в каталог /etc/openvpn/:

- sudo cp ~/EasyRSA-3.0.4/pki/private/server.key /etc/openvpn/

Используя безопасный метод (например, SCP как в примере ниже), переместите файл server.req на компьютер CA:

- scp ~/EasyRSA-3.0.4/pki/reqs/server.req sammy@your_CA_ip:/tmp

Откройте на компьютере CA каталог EasyRSA:

- cd EasyRSA-3.0.4/

Снова запустите скрипт easyrsa и импортируйте файл server.req, добавив в путь к файлу обычное имя:

- ./easyrsa import-req /tmp/server.req server

Затем подпишите запрос, запустив скрипт easyrsa с опцией sign-req и указанием типа запроса и обычного имени. Запрос может относиться к типу клиента или сервера, и для запроса сертификата сервера OpenVPN следует использовать запрос типа сервера:

- ./easyrsa sign-req server server

В результатах вам будет предложено убедиться, что запрос поступил из надежного источника. Для подтверждения введите yes и нажмите ENTER:

You are about to sign the following certificate.

Please check over the details shown below for accuracy. Note that this request

has not been cryptographically verified. Please be sure it came from a trusted

source or that you have verified the request checksum with the sender.

Request subject, to be signed as a server certificate for 3650 days:

subject=

commonName = server

Type the word 'yes' to continue, or any other input to abort.

Confirm request details: yes

Если вы зашифровали ключ CA, вам будет предложено ввести пароль.

Затем переместите подписанный сертификат на сервер VPN, используя защищенный метод:

- scp pki/issued/server.crt sammy@your_server_ip:/tmp

Прежде чем выполнять выход из системы на компьютере CA, переместите файл ca.crt на ваш сервер:

- scp pki/ca.crt sammy@your_server_ip:/tmp

Затем снова выполните вход в систему на сервере OpenVPN и скопируйте файлы server.crt и ca.crt в каталог /etc/openvpn/:

- sudo cp /tmp/{server.crt,ca.crt} /etc/openvpn/

После этого перейдите в каталог EasyRSA:

- cd EasyRSA-3.0.4/

Создайте надежный ключ Диффи-Хеллмана, который будет использоваться при обмене ключами:

- ./easyrsa gen-dh

Для этого может потребоваться несколько минут. После завершения сгенерируйте подпись HMAC для укрепления возможностей сервера по проверке целостности TLS:

- sudo openvpn --genkey --secret ta.key

Когда команда будет выполнена, скопируйте два новых файла в каталог /etc/openvpn/:

- sudo cp ~/EasyRSA-3.0.4/ta.key /etc/openvpn/

- sudo cp ~/EasyRSA-3.0.4/pki/dh.pem /etc/openvpn/

Теперь все необходимые вашему серверу сертификаты и файлы ключей сгенерированы. Вы готовы создать соответствующие сертификаты и ключи, которые клиентский компьютер будет использовать для доступа к серверу OpenVPN.

Шаг 4 — Создание сертификата клиента и пары ключей

Хотя вы можете сгенерировать закрытый ключ и запрос сертификата на клиентской системе и отправить их в CA для подписания, в этом обучающем модуле мы рассмотрим процесс генерирования запроса сертификата на сервере. Преимущество этого способа заключается в том, что мы можем создать скрипт, который будет автоматически генерировать файлы конфигурации клиентов, содержащие все необходимые ключи и сертификаты. Благодаря этому вам не нужно будет передавать ключи, сертификаты и файлы конфигурации на клиентские системы, и процесс подключения к VPN ускорится.

В этом обучающем модуле мы создадим одну пару из ключа и сертификата для клиентской системы. Если у вас несколько клиентских систем, вы можете повторить этот процесс для каждой такой системы. Обратите внимание, что для каждого клиента в скрипте нужно указать уникальное имя. В этом обучающем модуле мы будем использовать первую пару сертификат/ключ под именем client1.

Вначале создайте в домашнем каталоге структуру каталогов, где будут храниться файлы сертификатов и ключей клиентской системы:

- mkdir -p ~/client-configs/keys

Поскольку в этом каталоге будут храниться пары сертификат/ключ ваших клиентов и файлы конфигурации, для него следует закрыть все разрешения:

- chmod -R 700 ~/client-configs

Вернитесь в каталог EasyRSA и запустите скрипт easyrsa с опциями gen-req и nopass, указав обычное имя клиента:

- cd ~/EasyRSA-3.0.4/

- ./easyrsa gen-req client1 nopass

Нажмите ENTER, чтобы подтвердить обычное имя. Скопируйте файл client1.key в ранее созданный каталог /client-configs/keys/:

- cp pki/private/client1.key ~/client-configs/keys/

Затем переместите файл client1.req на компьютер CA, используя безопасный метод:

- scp pki/reqs/client1.req sammy@your_CA_ip:/tmp

Войдите в систему на компьютере CA, откройте каталог EasyRSA и импортируйте запрос сертификата:

- ssh sammy@your_CA_IP

- cd EasyRSA-3.0.4/

- ./easyrsa import-req /tmp/client1.req client1

Затем подпишите запрос, как сделали это для сервера на предыдущем шаге. Однако в этот раз обязательно укажите тип запроса client:

- ./easyrsa sign-req client client1

В диалоге введите yes, чтобы подтвердить, что вы планируете подписать запрос сертификата, и что он поступил из доверенного источника:

OutputType the word 'yes' to continue, or any other input to abort.

Confirm request details: yes

Если вы зашифровали свой ключ CA вам будет предложено ввести пароль.

В результате будет создан файл клиентского сертификата с именем client1.crt. Переместите этот файл обратно на сервер.

- scp pki/issued/client1.crt sammy@your_server_ip:/tmp

Подключитесь к серверу OpenVPN через SSH и скопируйте клиентский сертификат в каталог /client-configs/keys/:

- cp /tmp/client1.crt ~/client-configs/keys/

Затем скопируйте файлы ca.crt и ta.key в каталог /client-configs/keys/:

- sudo cp ~/EasyRSA-3.0.4/ta.key ~/client-configs/keys/

- sudo cp /etc/openvpn/ca.crt ~/client-configs/keys/

Теперь вы сгенерировали ключи и сертификаты для сервера и клиента и сохранили их в соответствующих каталогах на вашем сервере. С этими файлами еще предстоит выполнить несколько действий, но к ним мы вернемся позднее. Сейчас же вы можете начать настройку OpenVPN на своем сервере.

Шаг 5 — Настройка службы OpenVPN

Вы сгенерировали сертификаты и ключи для клиента и для сервера, и теперь можете начать настройку службы OpenVPN для использования этих учетных данных.

Прежде всего скопируйте файл с образцом конфигурации OpenVPN в каталог configuration и извлеките его, чтобы использовать в качестве основы:

- sudo cp /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz /etc/openvpn/

- sudo gzip -d /etc/openvpn/server.conf.gz

Откройте файл конфигурации сервера в предпочитаемом текстовом редакторе:

- sudo nano /etc/openvpn/server.conf

Найдите раздел HMAC, выполнив поиск директивы tls-auth. Комментарии из этой строки должны быть уже удалены, но если строка еще закомментирована, уберите символ «;» в начале строки:

tls-auth ta.key 0 # This file is secret

Затем найдите раздел криптографических шифров, выполнив поиск строк комментариев с текстом cipher. Шифр AES-256-CBC обеспечивает хороший уровень шифрования и хорошо поддерживается. Комментарии из этой строки должны быть уже удалены, но если строка еще закомментирована, уберите символ «;» в начале строки:

cipher AES-256-CBC

Добавьте под этой строкой директиву auth, чтобы выбрать алгоритм обработки сообщений HMAC. Для этого хорошо подойдет SHA256:

auth SHA256

Затем найдите строку с директивой dh, которая определяет параметры алгоритма Диффи-Хеллмана. В связи с недавними изменениями EasyRSA имя файла ключа Диффи-Хеллмана может отличаться от указанного в файле образца конфигурации сервера. Если потребуется, измените указанное здесь имя файла, удалив цифры 2048 для соответствия ключу, сгенерированному на предыдущем шаге:

dh dh.pem

Наконец, найдите настройки user и group и удалите «;» из начала каждой строки:

user nobody

group nogroup

Внесенные в файл образца server.conf изменения необходимы для работы OpenVPN. Описанные ниже изменения не обязательны, однако они также необходимы для многих распространенных вариантов использования.

(Необязательно) Изменение DNS для перенаправления всего трафика через сеть VPN

Вышеуказанные настройки создадут соединение VPN между двумя компьютерными системами, но не заставят никакие соединения использовать туннель. Если вы хотите использовать VPN для перенаправления всего вашего трафика, вам нужно будет передать настройки DNS на клиентские компьютеры.

В файле server.conf имеется несколько директив, которые нужно изменить для активации этой функции. Найдите раздел redirect-gateway и удалите точку с запятой «;» в начале строки redirect-gateway, чтобы убрать режим комментария:

push "redirect-gateway def1 bypass-dhcp"

Под этой строкой найдите раздел dhcp-option. Снова удалите символ «;» в начале каждой из строк, чтобы убрать режим комментария:

push "dhcp-option DNS 208.67.222.222"

push "dhcp-option DNS 208.67.220.220"

Это поможет клиентам изменить настройки DNS, чтобы туннель VPN использовался как шлюз по умолчанию.

(Необязательно) Изменение порта и протокола

По умолчанию сервер OpenVPN использует для подключения клиентов порт 1194 и протокол UDP. Если вам потребуется использовать другой порт из-за ограничений сети клиента, вы можете изменить номер порта. Если вы не храните веб-контент на сервере OpenVPN, вам подойдет порт 443, поскольку его обычно не запрещают правила брандмауэра.

# Optional!

port 443

Довольно часто этот порт также ограничивает протокол. Если это так, измените значение proto с UDP на TCP:

# Optional!

proto tcp

Если вы действительно смените протокол на TCP, вам нужно будет изменить значение директивы explicit-exit-notify с 1 на 0, поскольку эта директива используется только протоколом UDP. В противном случае при запуске службы OpenVPN возможны ошибки протокола TCP :

# Optional!

explicit-exit-notify 0

Если вам не нужно использовать другие порт и протокол, лучше всего оставить настройки по умолчанию.

(Необязательно) Указание на учетные данные, отличающиеся от используемых по умолчанию

Если вы выбрали другое имя при использовании команды ./build-key-server, измените строки cert и key так, чтобы они указывали на соответствующие файлы .crt и .key. Если вы использовали имя по умолчанию «server», ничего изменять не нужно:

cert server.crt

key server.key

После завершения редактирования сохраните и закройте файл.

После внесения необходимых изменений в конфигурацию OpenVPN вашего сервера, вы можете начать вносить изменения в настройки сети сервера.

Шаг 6 — Настройка конфигурации сети сервера

Чтобы OpenVPN мог правильно перенаправлять трафик через сеть VPN, необходимо изменить некоторые параметры конфигурации сети сервера. Прежде всего нужно изменить параметр IP forwarding, который определяет необходимость перенаправления IP-трафика. Это необходимо для реализации функций VPN, обеспечиваемых вашим сервером.

Для изменения настройки переадресации IP по умолчанию на вашем сервере следует отредактировать файл /etc/sysctl.conf:

- sudo nano /etc/sysctl.conf

Найдите в файле строку комментария с параметром net.ipv4.ip_forward. Удалите символ «#» из начала строки, чтобы убрать режим комментария для этой настройки:

net.ipv4.ip_forward=1

Сохраните файл и закройте его после завершения.

Чтобы прочитать файл и изменить значения для текущей сессии, введите:

- sudo sysctl -p

Outputnet.ipv4.ip_forward = 1

Если вы следовали указаниям обучающего модуля «Начальная настройка сервера Debian 9», указанного в предварительных требованиях, у вас должен быть установлен брандмауэр UFW. Вне зависимости от того, используете ли вы брандмауэр для блокировки нежелательного трафика (что нужно делать почти всегда), в этом обучающем модуле брандмауэр вам потребуется для определенных манипуляций с трафиком, поступающим на сервер. Некоторые правила брандмауэра нужно изменить, чтобы включить маскарадинг (это концепция iptables, обеспечивающая динамическую трансляцию сетевых адресов (NAT) для правильной маршрутизации клиентских соединений.

Прежде чем открыть файл конфигурации брандмауэра для добавления правил маскарадинга, нужно предварительно найти публичный сетевой интерфейс компьютера. Для этого введите:

- ip route | grep default

Публичный интерфейс компьютера показан в результатах выполнения этой команды после слова «dev». Например, в этом результате показан интерфейс с именем eth0, который выделен ниже:

Outputdefault via 203.0.113.1 dev eth0 onlink

Когда у вас будет интерфейс, связанный с маршрутом по умолчанию, откройте файл /etc/ufw/before.rules, чтобы добавить соответствующую конфигурацию:

- sudo nano /etc/ufw/before.rules

Правила UFW обычно добавляются с помощью команды ufw. Правила, перечисленные в файле before.rules, считываются и активируются до загрузки обычных правил UFW. Добавьте в верхнюю часть файла выделенные ниже строки. После этого будет задана политика по умолчанию для цепочки POSTROUTING в таблице nat, и любой трафик из VPN будет маскироваться. Обязательно замените eth0 в строке -A POSTROUTING на интерфейс, определенный с помощью следующей команды:

#

# rules.before

#

# Rules that should be run before the ufw command line added rules. Custom

# rules should be added to one of these chains:

# ufw-before-input

# ufw-before-output

# ufw-before-forward

#

# START OPENVPN RULES

# NAT table rules

*nat

:POSTROUTING ACCEPT [0:0]

# Allow traffic from OpenVPN client to eth0 (change to the interface you discovered!)

-A POSTROUTING -s 10.8.0.0/8 -o eth0 -j MASQUERADE

COMMIT

# END OPENVPN RULES

# Don't delete these required lines, otherwise there will be errors

*filter

. . .

Сохраните файл и закройте его после завершения.

Затем вам нужно будет указать UFW разрешать перенаправление пакетов по умолчанию. Для этого откройте файл /etc/default/ufw:

- sudo nano /etc/default/ufw

Найдите в файле директиву DEFAULT_FORWARD_POLICY и измените значение с DROP на ACCEPT:

DEFAULT_FORWARD_POLICY="ACCEPT"

Сохраните файл и закройте его после завершения.

Затем измените настройки брандмауэра, чтобы разрешить трафик OpenVPN. Если вы не изменили порт и протокол в файле /etc/openvpn/server.conf, вам нужно будет открыть трафик UDP на порту 1194. Если вы изменили порт или протокол, замените выбранные здесь значения.

Если вы забыли добавить порт SSH при выполнении обязательного обучающего модуля, добавьте его сейчас:

- sudo ufw allow 1194/udp

- sudo ufw allow OpenSSH

После добавления этих правил отключите и заново включите UFW, чтобы загрузить изменения из всех измененных файлов:

- sudo ufw disable

- sudo ufw enable

Теперь ваш сервер настроен для правильной обработки трафика OpenVPN.

Шаг 7 — Запуск и активация службы OpenVPN

Теперь вы готовы запустить службу OpenVPN на своем сервере. Для этого нужно использовать утилиту systemd systemctl.

Запустите сервер OpenVPN, указав имя файла конфигурации в качестве переменной экземпляра после имени файла systemd. Файл конфигурации вашего сервера имеет имя /etc/openvpn/server.conf, поэтому при его вызове в конец файла нужно добавить @server:

- sudo systemctl start openvpn@server

Еще раз убедитесь, что служба успешно запущена, введя следующую команду:

- sudo systemctl status openvpn@server

Если все прошло хорошо, результат будет выглядеть примерно следующим образом:

Output● openvpn@server.service - OpenVPN connection to server

Loaded: loaded (/lib/systemd/system/openvpn@.service; disabled; vendor preset: enabled)

Active: active (running) since Tue 2016-05-03 15:30:05 EDT; 47s ago

Docs: man:openvpn(8)

https://community.openvpn.net/openvpn/wiki/Openvpn23ManPage

https://community.openvpn.net/openvpn/wiki/HOWTO

Process: 5852 ExecStart=/usr/sbin/openvpn --daemon ovpn-%i --status /run/openvpn/%i.status 10 --cd /etc/openvpn --script-security 2 --config /etc/openvpn/%i.conf --writepid /run/openvpn/%i.pid (code=exited, sta

Main PID: 5856 (openvpn)

Tasks: 1 (limit: 512)

CGroup: /system.slice/system-openvpn.slice/openvpn@server.service

└─5856 /usr/sbin/openvpn --daemon ovpn-server --status /run/openvpn/server.status 10 --cd /etc/openvpn --script-security 2 --config /etc/openvpn/server.conf --writepid /run/openvpn/server.pid

Также вы можете проверить доступность интерфейса OpenVPN tun0 с помощью следующей команды:

- ip addr show tun0

Будет выведен настроенный интерфейс:

Output4: tun0: <POINTOPOINT,MULTICAST,NOARP,UP,LOWER_UP> mtu 1500 qdisc noqueue state UNKNOWN group default qlen 100

link/none

inet 10.8.0.1 peer 10.8.0.2/32 scope global tun0

valid_lft forever preferred_lft forever

После запуска службы активируйте ее, чтобы она автоматически запускалась при загрузке:

- sudo systemctl enable openvpn@server

Теперь служба OpenVPN запущена и работает. Прежде чем начать использовать ее, необходимо создать файл конфигурации для клиентской системы. В этом обучающем модуле мы уже говорили о создании пар сертификат/ключ для клиентских систем, и на следующем шаге мы продемонстрируем создание инфраструктуры, которая будет легко генерировать файлы конфигурации клиентских систем.

Шаг 8 — Создание инфраструктуры конфигурации клиентских систем

Создание файлов конфигурации для клиентов OpenVPN может быть связано с этой задачей, поскольку каждый клиент должен иметь собственную конфигурацию, и каждая из этих конфигураций должна соответствовать параметрам, заданным в файле конфигурации сервера. Вместо создания единого файла конфигурации, который можно использовать только для одного клиента, на этом шаге мы определим процесс создания инфраструктуры клиентской конфигурации, который вы сможете использовать для быстрого генерирования файлов конфигурации. Вначале вы создадите «базовый» файл конфигурации, а затем сценарий, который позволит по мере необходимости генерировать уникальные файлы конфигурации клиентов, сертификаты и ключи.

Для начала создайте новый каталог для хранения файлов конфигурации клиентов в ранее созданном каталоге client-configs:

- mkdir -p ~/client-configs/files

Затем скопируйте файл с образцом конфигурации клиента в каталог client-configs, чтобы использовать его как базовую конфигурацию:

- cp /usr/share/doc/openvpn/examples/sample-config-files/client.conf ~/client-configs/base.conf

Откройте новый файл в текстовом редакторе:

- nano ~/client-configs/base.conf

Найдите в файле директиву remote. Она указывает клиенту адрес сервера OpenVPN, т. е. публичный IP-адрес вашего сервера OpenVPN. Если вы решили изменить порт, который будет прослушивать сервер OpenVPN, вам нужно будет заменить 1194 на выбранный порт:

. . .

# The hostname/IP and port of the server.

# You can have multiple remote entries

# to load balance between the servers.

remote your_server_ip 1194

. . .

Протокол должен соответствовать значениям, используемым в конфигурации сервера:

proto udp

Уберите режим комментариев для директив user и group, удалив символ «;» из начала каждой строки:

# Downgrade privileges after initialization (non-Windows only)

user nobody

group nogroup

Найдите директивы, задающие ca, cert и key. Поставьте знак комментария перед строками этих директив, поскольку вы вскоре добавите сертификаты и ключи в сам файл:

# SSL/TLS parms.

# See the server config file for more

# description. It's best to use

# a separate .crt/.key file pair

# for each client. A single ca

# file can be used for all clients.

#ca ca.crt

#cert client.crt

#key client.key

Также добавьте знак комментария в начале строки директивы tls-auth, поскольку вы добавите ключ ta.key непосредственно из файла конфигурации клиента:

# If a tls-auth key is used on the server

# then every client must also have the key.

#tls-auth ta.key 1

Создайте зеркальное отражение настроек cipher и auth, заданных в файле /etc/openvpn/server.conf:

cipher AES-256-CBC

auth SHA256

Затем добавьте в файл директиву key-direction. Вы должны задать значение «1», чтобы VPN правильно работала на клиентском компьютере:

key-direction 1

В заключение, добавьте несколько строк комментариев. Хотя вы можете включить эти директивы в каждый файл конфигурации клиента, их нужно включать только для клиентов Linux с файлом /etc/openvpn/update-resolv-conf. Этот скрипт использует утилиту resolvconf для обновления данных DNS клиентов Linux.

# script-security 2

# up /etc/openvpn/update-resolv-conf

# down /etc/openvpn/update-resolv-conf

Если ваш клиент работает под управлением Linux, и на нем есть файл /etc/openvpn/update-resolv-conf, удалите знак комментария в начале этих строк файла конфигурации клиента, когда он будет сгенерирован.

Сохраните файл и закройте его после завершения.

Затем создайте простой скрипт, который скомпилирует базовую конфигурацию с соответствующим сертификатом, ключом и файлами шифрования, и поместите сгенерированную конфигурацию в каталог ~/client-configs/files. Откройте новый файл с именем make_config.sh в каталоге ~/client-configs:

- nano ~/client-configs/make_config.sh

Добавьте в файл следующий код, заменив sammy на имя учетной записи пользователя сервера без привилегий root:

#!/bin/bash

# First argument: Client identifier

KEY_DIR=/home/sammy/client-configs/keys

OUTPUT_DIR=/home/sammy/client-configs/files

BASE_CONFIG=/home/sammy/client-configs/base.conf

cat ${BASE_CONFIG} \

<(echo -e '<ca>') \

${KEY_DIR}/ca.crt \

<(echo -e '</ca>\n<cert>') \

${KEY_DIR}/${1}.crt \

<(echo -e '</cert>\n<key>') \

${KEY_DIR}/${1}.key \

<(echo -e '</key>\n<tls-auth>') \

${KEY_DIR}/ta.key \

<(echo -e '</tls-auth>') \

> ${OUTPUT_DIR}/${1}.ovpn

Сохраните файл и закройте его после завершения.

Прежде чем продолжить, отметьте этот файл как исполняемый, введя следующую команду:

- chmod 700 ~/client-configs/make_config.sh

Этот скрипт создает копию созданного вами файла base.conf, собирает все созданные вами для клиента файлы сертификатов и ключей, извлекает их содержимое, добавляет их в копию базового файла конфигурации и экспортирует все это в новый файл конфигурации клиента. Это означает, что вся необходимая информация хранится в одном месте, и вам не нужно по отдельности управлять файлами конфигурации клиента, сертификатами и ключами. Если в будущем вам потребуется добавить клиент, вы можете просто запустить этот скрипт, чтобы быстро создать файл конфигурации. Вся важная информация хранится в одном удобном для доступа месте.

Учтите, что при добавлении каждого нового клиента вам нужно будет сгенерировать для него новые ключи и сертификаты, прежде чем запускать этот скрипт и генерировать файл конфигурации. На следующем шаге вы сможете потренироваться в использовании этого скрипта.

Шаг 9 — Создание конфигураций клиентов

Если вы следовали указаниям руководства, на шаге 4 вы создали клиентский сертификат и ключ с именами client1.crt и client1.key соответственно. Вы можете сгенерировать файл конфигурации для этих учетных данных, перейдя в каталог ~/client-configs и запустив скрипт, созданный в конце предыдущего шага:

- cd ~/client-configs

- sudo ./make_config.sh client1

При этом файл client1.ovpn будет создан в каталоге ~/client-configs/files:

- ls ~/client-configs/files

Outputclient1.ovpn

Этот файл нужно будет переместить на устройство, которое вы планируете использовать в качестве клиента. Например, это может быть ваш локальный компьютер или мобильное устройство.

Хотя конкретные приложения для передачи зависят от операционной системы устройства и ваших предпочтений, один из наиболее надежных и безопасных способов — использовать SFTP (протокол передачи файлов SSH) или SCP (защищенное копирование) на стороне сервера. При этом файлы аутентификации VPN вашего клиента будут передаваться через шифрованное соединение.

Вот пример команды SFTP с использованием образца client1.ovpn, который можно запустить с локального компьютера (macOS или Linux). Он помещает файл .ovpn в домашний каталог:

- sftp sammy@your_server_ip:client-configs/files/client1.ovpn ~/

Вот несколько инструментов и обучающих модулей для безопасной передачи файлов с сервера на локальный компьютер:

Шаг 10 — Установка конфигурации клиентов

В этом разделе рассказывается о том, как установить клиентский профиль VPN в Windows, macOS, Linux, iOS и Android. Эти инструкции не зависят друг от друга, так что вы можете сразу перейти к той, которая относится к вашему устройству.

Подключение OpenVPN будет иметь имя, совпадающее с именем файла .ovpn. В этом обучающем модуле это означает, что соединение будет иметь имя client1.ovpn, что соответствует первому сгенерированному клиентскому файлу.

Windows

Установка

Загрузите клиентское приложение OpenVPN для Windows со страницы загрузки OpenVPN. Выберите подходящую версию программы установки для вашей версии Windows.

Примечание. Для установки OpenVPN требуются привилегии администратора.

После установки OpenVPN, скопируйте файл .ovpn в:

C:\Program Files\OpenVPN\config

При запуске OpenVPN профиль будет автоматически обнаружен и сделан доступным.

Вы должны запускать OpenVPN от имени администратора каждый раз, даже если используете учетную запись администратора. Чтобы вам не нужно было при каждом запуске VPN нажимать правую кнопку мыши и выбриать Запуск от имени администратора, такой запуск следует настроить в учетной записи администратора. Это также означает, что обычным пользователям нужно будет ввести пароль администратора, чтобы использовать OpenVPN. Обычные пользователи не смогут правильно подключиться к серверу, если у приложения OpenVPN на клиентской системе нет прав администратора, поэтому необходим повышенный уровень привилегий.

Чтобы настроить приложение OpenVPN для запуска от имени администратора при каждом запуске, нажмите правой кнопкой мыши на его ярлык и выберите пункт Свойства. Внизу вкладки Совместимость нажмите кнопку Изменить параметры для всех пользователей. В новом окне установите отметку Запускать эту программу от имени администратора.

Подключение

При каждом запуске графического интерфейса OpenVPN операционная система Windows будет спрашивать, разрешаете или вы этой программме внести изменения на вашем компьютере. Нажмите Да. При запуске клиентского приложения OpenVPN в области задач появляется значок приложения, с помощью которого вы сможете подключать и отключать соединение VPN; соединение VPN не устанавливается автоматически.

После запуска OpenVPN нажмите правой кнопкой на значок OpenVPN в области задач, чтобы создать соединение. Откроется контекстное меню. Выберите client1 в верхней части меню (это ваш профиль client1.ovpn) и нажмите Подключиться.

Откроется окно состояния, где будут выведены данные журнала при установке соединения, и после подключения клиента будет выведено сообщение.

Отключение от VPN выполняется аналогично: перейдите в область задач, нажмите значок приложения OpenVPN правой кнопкой мыши, выберите профиль клиента и нажмите Отключиться.

macOS

Установка

Tunnelblick — бесплатный клиент OpenVPN с открытым исходным кодом для macOS. Вы можете загрузить последний образ этого клиентского приложения со страницы загрузки Tunnelblick. Дважды щелкните загруженный файл .dmg и следуйте указаниям по установке.

В конце процесса установки Tunnelblick спросит, есть ли у вас файлы конфигурации. Для удобства ответьте Нет и дайте Tunnelblick завершить установку. Откройте окно Finder и дважды нажмите client1.ovpn. Tunnelblick установит клиентский профиль. Для этого требуются привилегии администратора.

Подключение

Запустите Tunnelblick, дважды щелкнув Tunnelblick в папке Приложения. После запуска Tunnelblick в панели меню в правом верхнем углу экрана появится значок Tunnelblick для управления соединениями. Нажмите на значок, а затем нажмите на пункт меню Подключиться, чтобы создать соединение VPN. Выберите соединение client1.

Linux

Установка

Если вы используете Linux, вы можете различные инструменты в зависимости от вашего дистрибутива. Диспетчер окон или среда рабочего стола также могут содержать утилиты для подключения.

Однако проще всего будет использовать для этой цели программное обеспечение OpenVPN.

В Ubuntu или Debian вы можете установить его так же, как и на сервере, введя следующую команду:

- sudo apt update

- sudo apt install openvpn

В CentOS вы можете активировать репозитории EPEL и выполнить установку, введя следующую команду:

- sudo yum install epel-release

- sudo yum install openvpn

Настройка

Проверьте, включен ли в ваш дистрибутив скрипт /etc/openvpn/update-resolv-conf:

- ls /etc/openvpn

Outputupdate-resolv-conf

Затем отредактируйте перемещенный файл конфигурации клиента OpenVPN:

- nano client1.ovpn

Если вы нашли файл update-resolv-conf, уберите значок комментария из начала трех строк, добавленных для изменения настроек DNS:

script-security 2

up /etc/openvpn/update-resolv-conf

down /etc/openvpn/update-resolv-conf

Если вы используете CentOS, измените директиву group с nogroup на nobody для соответствия доступным группам дистрибутива:

group nobody

Сохраните и закройте файл.

Теперь для подключения к VPN вы можете просто указать команде openvpn файл конфигурации клиента:

- sudo openvpn --config client1.ovpn

Эта команда должна установить подключение к вашей VPN.

iOS

Установка

Найдите в магазине приложений iTunes App Store приложение OpenVPN Connect, официальный клиент OpenVPN для iOS, и установите его. Чтобы переместить конфигурацию клиента iOS на устройство, подключите его к компьютеру напрямую.

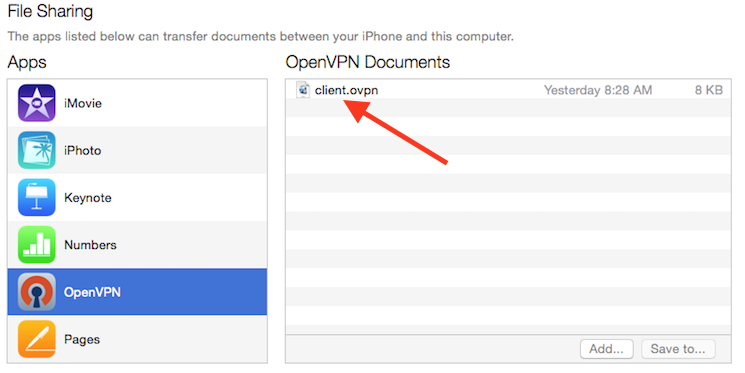

Здесь описан процесс завершения передачи с помощью iTunes. Откройте iTunes на компьютере и нажмите iPhone > приложения. Прокрутите страницу до раздела Общий доступ к файлам и нажмите на приложение OpenVPN. Пустое окно справа OpenVPN Documents предназначено для общего доступа к файлам. Перетащите файл .ovpn в окно OpenVPN Documents.

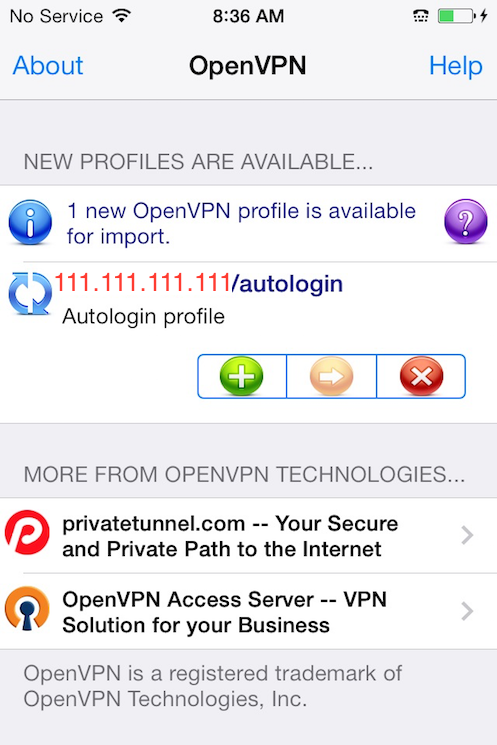

Запустите приложение OpenVPN на iPhone. Вы получите уведомление, что новый профиль готов к импортированию. Нажмите зеленый значок плюс, чтобы импортировать его.

Подключение

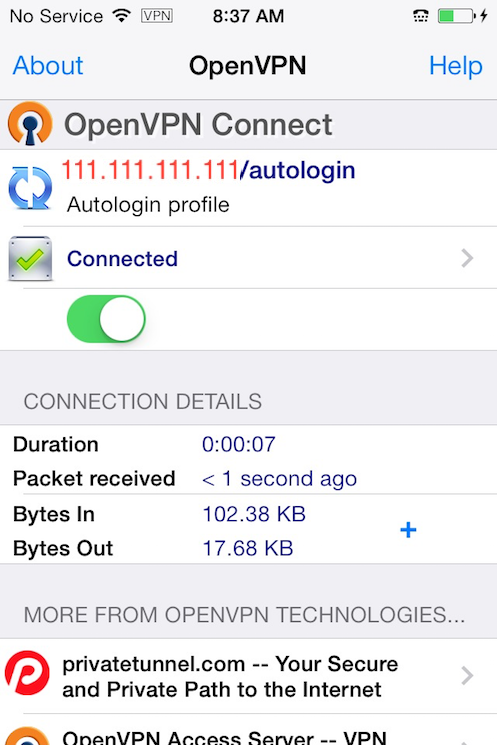

Приложение OpenVPN готово к использованию нового профиля. Установите соединение, передвинув кнопку Подключиться в положение Вкл. Для отключения передвиньте эту же кнопку в положение Выкл.

Примечание. Переключатель VPN в разделе Настройки нельзя использовать для подключения к VPN. Если вы попробуете сделать это, вы получите уведомление о том, что для подключения нужно использовать приложение OpenVPN.

Android

Установка

Откройте магазин приложений Google Play Store. Найдите приложение Android OpenVPN Connect, официальное клиентское приложение OpenVPN для Android, и установите его.

Вы можете переместить профиль .ovpn, подключив устройство Android к вашему компьютеру через интерфейс USB и скопировав файл. Если у вас в компьютере есть разъем для SD-карт, мы можете извлечь SD-карту из устройства, скопировать на нее профиль и вставить карту обратно в устройство Android.

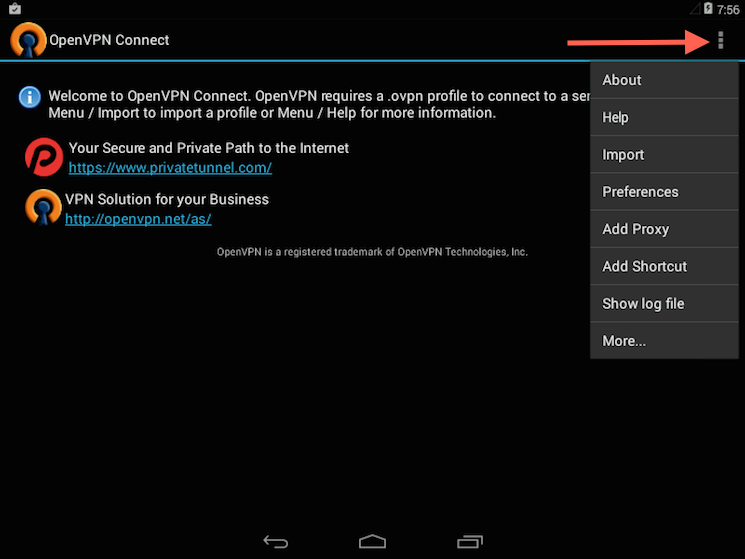

Запустите приложение OpenVPN и нажмите на меню, чтобы импортировать профиль.

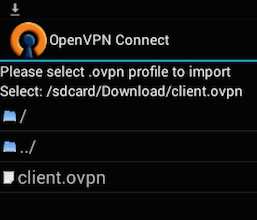

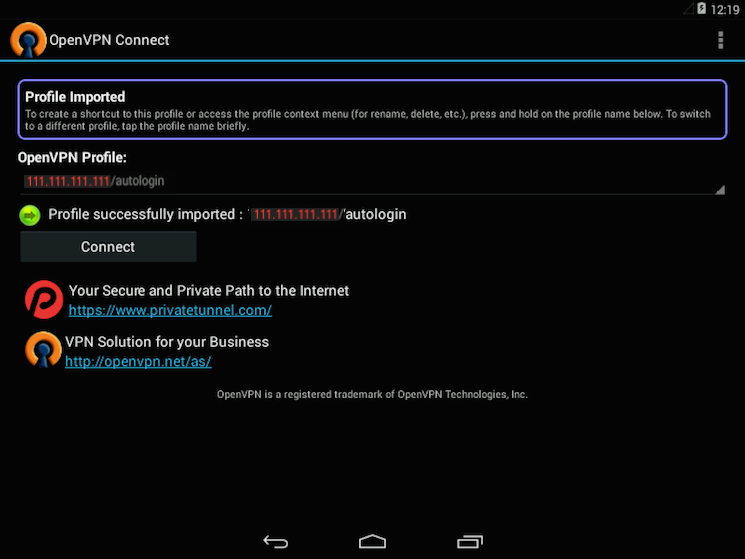

Затем перейдите в местоположение сохраненного профиля (на снимке экрана используется расположение /sdcard/Download/) и выберите файл. Приложение покажет, что профиль импортирован.

Подключение

Чтобы подключиться, просто нажмите кнопку Подключиться. Вам нужно будет указать, что вы доверяете приложению OpenVPN. Нажмите OK, чтобы установить соединение. Чтобы отключиться от VPN, вернитесь в приложение OpenVPN и выберите пункт Отключиться.

Шаг 11 — Тестирование соединения VPN (необязательно)

Примечание. Этот метод тестирования соединения VPN будет работать, только если вы настроите перенаправление всего трафика через VPN на шаге 5.

После завершения установки нужно провести простую проверку, чтобы убедиться, что все работает нормально. Не активируйте соединение VPN, откройте браузер и перейдите в DNSLeakTest.

Сайт покажет IP-адрес, назначенный вашим интернет-провайдером и видный остальному миру. Чтобы проверить настройки DNS через этот же сайт, нажмите Расширенный тест, и вы увидите, какие серверы DNS вы используете.

Теперь подключите клиент OpenVPN к VPN вашего сервера и обновите браузер. Вы увидите совершенно другой IP-адрес (адрес вашего сервера VPN), и именно этот адрес будет виден остальному миру. Итак, в приложении DNSLeakTest функция Расширенный тест проверит ваши настройки DNS и подтвердит, что вы используете параметры DNS, заданные вашей VPN.

Шаг 12 — Отзыв сертификатов клиента

Иногда вам может понадобиться отозвать клиентский сертификат, чтобы предотвратить дальнейший доступ к серверу OpenVPN.

Для этого перейдите в каталог EasyRSA на компьютере CA:

- cd EasyRSA-3.0.4/

Затем запустите скрипт easyrsa с опцией revoke, а затем укажите имя клиента, у которого хотите отозвать сертификат:

- ./easyrsa revoke client2

Система предложит вам подтвердить отзыв сертификата. Введите yes:

OutputPlease confirm you wish to revoke the certificate with the following subject:

subject=

commonName = client2

Type the word 'yes' to continue, or any other input to abort.

Continue with revocation: yes

После подтверждения действия CA полностью отзовет сертификат клиента. Однако в текущий момент ваш сервер OpenVPN не может проверить, отозваны ли сертификаты каких-либо клиентов, и все клиенты будут иметь доступ к сети VPN. Чтобы устранить эту проблему, нужно создать на компьютере CA список отзыва сертификатов (CRL):

- ./easyrsa gen-crl

Эта команда генерирует файл crl.pem. Выполните защищенное перемещение этого файла на ваш сервер OpenVPN:

- scp ~/EasyRSA-3.0.4/pki/crl.pem sammy@your_server_ip:/tmp

На сервере OpenVPN скопируйте этот файл в каталог /etc/openvpn/:

- sudo cp /tmp/crl.pem /etc/openvpn

Затем откройте файл конфигурации сервера OpenVPN:

- sudo nano /etc/openvpn/server.conf

Добавьте в конце файла опцию crl-verify, чтобы сервер OpenVPN проверял созданный нами список отзыва сертификатов при каждой попытке подключения:

crl-verify crl.pem

Сохраните и закройте файл.

Перезапустите OpenVPN, чтобы завершить отзыв сертификата:

- sudo systemctl restart openvpn@server

Клиент больше не сможет подключаться к серверу, используя старые учетные данные.

Чтобы запретить доступ другим клиентам, повторите эту процедуру:

- Для отзыва сертификата используется команда

./easyrsa revoke client_name. - Создайте новый список CRL

- Переместите новый файл

crl.pemна сервер OpenVPN и скопируйте его в каталог/etc/openvpn, чтобы перезаписать старый список. - Перезапустите службу OpenVPN.

С помощью этой процедуры вы можете отозвать любые сертификаты, которые ранее выпустили для вашего сервера.

Заключение

Теперь вы можете безопасно использовать интернет, защитив данные о своей личности и расположении и свой трафик от снуперов и цензоров. Если вам больше не нужно выдавать сертификаты, выключите свой компьютер CA или отключите его от интернета до тех пор, пока вам не потребуется добавить или отозвать сертификат. Это не даст злоумышленникам получить доступ к вашей VPN.

Для настройки других клиентских систем вам нужно будет повторить шаги 4 и 9-11 для каждого дополнительного устройства. Чтобы запретить доступ клиентским системам, следуйте указаниям в шаге 12.

Thanks for learning with the DigitalOcean Community. Check out our offerings for compute, storage, networking, and managed databases.

About the author(s)

Former Technical Writer at DigitalOcean. Focused on SysAdmin topics including Debian 11, Ubuntu 22.04, Ubuntu 20.04, Databases, SQL and PostgreSQL.

Former Senior Technical Writer at DigitalOcean, specializing in DevOps topics across multiple Linux distributions, including Ubuntu 18.04, 20.04, 22.04, as well as Debian 10 and 11.

Still looking for an answer?

This textbox defaults to using Markdown to format your answer.

You can type !ref in this text area to quickly search our full set of tutorials, documentation & marketplace offerings and insert the link!

- Table of contents

- Предварительные требования

- Шаг 1 — Установка OpenVPN и EasyRSA

- Шаг 2 — Настройка переменных EasyRSA и построение CA

- Шаг 3 — Создание сертификата сервера, ключа и файлов шифрования

- Шаг 4 — Создание сертификата клиента и пары ключей

- Шаг 5 — Настройка службы OpenVPN

- Шаг 6 — Настройка конфигурации сети сервера

- Шаг 7 — Запуск и активация службы OpenVPN

- Шаг 8 — Создание инфраструктуры конфигурации клиентских систем

- Шаг 9 — Создание конфигураций клиентов

- Шаг 10 — Установка конфигурации клиентов

- Шаг 11 — Тестирование соединения VPN (необязательно)

- Шаг 12 — Отзыв сертификатов клиента

- Заключение

Deploy on DigitalOcean

Click below to sign up for DigitalOcean's virtual machines, Databases, and AIML products.

Become a contributor for community

Get paid to write technical tutorials and select a tech-focused charity to receive a matching donation.

DigitalOcean Documentation

Full documentation for every DigitalOcean product.

Resources for startups and AI-native businesses

The Wave has everything you need to know about building a business, from raising funding to marketing your product.

Get our newsletter

Stay up to date by signing up for DigitalOcean’s Infrastructure as a Newsletter.

New accounts only. By submitting your email you agree to our Privacy Policy

The developer cloud

Scale up as you grow — whether you're running one virtual machine or ten thousand.

Get started for free

Sign up and get $200 in credit for your first 60 days with DigitalOcean.*

*This promotional offer applies to new accounts only.